为了满足各种合规性要求并降低敏感数据泄露的风险,您可能需要考虑更换用于保护此数据的加密密钥。Thales将加密密钥的这种更换称为“Key rotation”或“Rekey”。尽管加密提供了高级别的数据安全性,但如果有足够的时间和资源,一个娴熟的攻击者可能会危及加密密钥。限制这种攻击影响的最佳方法是对用于加密数据的密钥进行轮换。所以密钥轮换应作为密钥生命周期管理过程中的一个常规部分。

关于密钥轮换问题,需要考虑的重要事项是:

* 密钥管理 – 不会成为运维团队的维护负担。

* 重新加密 - 它可能影响当前系统。

* 密钥轮换的类型 - 了解不同类型的密钥轮换。

* 数据风险因素 – 在制定轮换计划时要考虑的因素。

密钥管理

使用外部密钥管理器以确保密钥在经过认证的设备上创建,存储和轮换,而不是在文件系统上,这是实现合规性的第一步。尽管大多数密钥管理器都实现了密钥版本更新功能,这确实简化了密钥轮换的管理,但并非所有系统和供应商都支持此功能,因此在评估安全供应商时,请务必将其添加到需求列表中。管理非流动密钥不应该成为运维团队的维护负担,并且应制定流程在合理的时间范围内停用非流动密钥。

许多组织面临的一个常见问题是,如何决定向各种项目分配密钥,以及以何种颗粒度分配密钥。项目团队的每个系统、应用程序、数据库等,只有一个密钥是否可行?花时间在这个问题上是很有必要的,因为如果设计得当,将有助于减少潜在违规行为的影响,也有助于在执行密钥轮换等任务时减少对运维团队的影响。

重新加密

重新加密是使用新密钥重新加密现有数据的过程。一旦为特定的应用程序或系统生成了新的密钥,并根据预先确定的计划自动执行,就应该发生这种情况。

-

运营团队 - 当此过程发生时,对组织的影响应该是最小的,对现有系统的影响是最小的,这一点至关重要。

-

云 - 大多数实现本地密钥加密的云供应商都没有提供实现重新加密的简单方法,通常要求客户提交正式的服务请求,并且该过程需要停机来实现。

密钥轮换类型

在推出组织有关密钥轮换的安全策略之前,必须了解加密密钥的不同类型:

-

主加密密钥是一个典型的256位对称密钥,用于加密另一个密钥,该密钥可以是数据加密密钥(DEK)或另一个密钥加密密钥(KEK)。

-

数据加密密钥”是对敏感数据进行加密的密钥。

密钥管理器使用多个级别的密钥来实现对数据加密密钥的保护。密钥轮换有几种不同的选项。

Shallow Key - 仅限主密钥

此选项将轮换加密数据加密密钥的主密钥。这个选项可能满足安全审核员对键旋转的要求。该选项所需的工作量最小,不会影响任何现有操作,但实际上不会重新加密敏感数据。

Non-shallow选项

这种类型的轮换是轮换数据加密密钥。重要的是要了解是实现这种方式的后果。部分实现方法过程中要求使数据文件脱机,这意味着在密钥轮换和重新加密过程中,设备上的数据将无法访问。

关于实现重新加密的解决方案,有一些方法可以避免数据中断。有关更多详细信息,请参阅本博客末尾的链接。

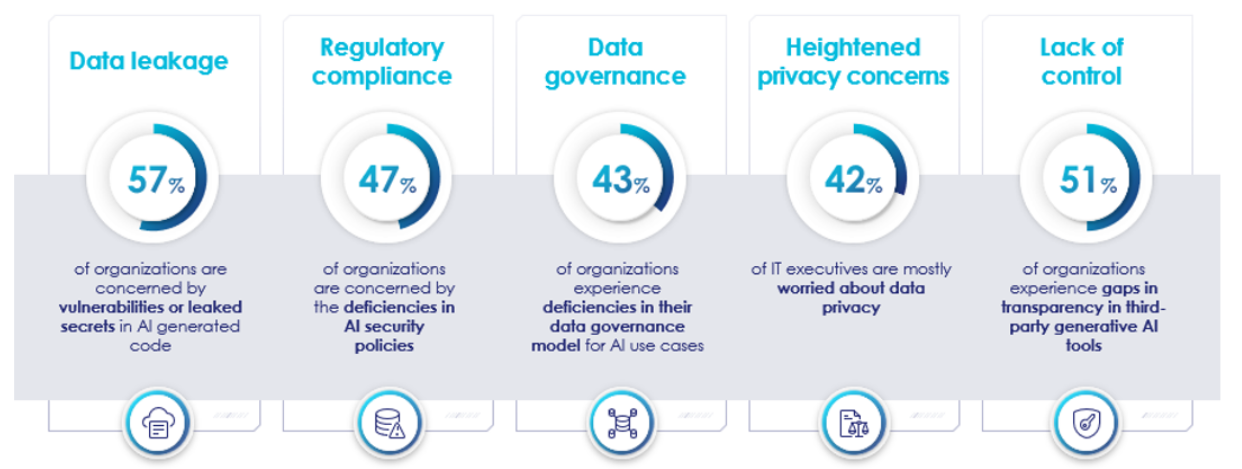

数据风险因素

为了降低风险,您必须了解您的风险。首先要考虑的是您的数据以及保护数据的密钥的风险程度。密钥使用的时间越长,它被泄露的可能性就越大;因此,定期更换(旋转)密钥非常重要。除了密钥的使用时间之外,密钥的生命周期还取决于:

-

敏感数据的特征(如何分类) – PII、PCI、HIPA 等

-

数据量 – 例如 1MB 与 1TB。数据越多,风险越大

-

使用频率 - 数据被许多不同的系统24×7小时访问,比每季度只处理一次的离线数据更容易受到攻击

组织应查明其所有敏感数据,并根据这些因素和审计员要求的其他风险因素制定标准。

制定密钥轮换指南

了解数据风险后,就有必要建立一些关于密钥轮换的规则,以便运维团队对其进行管理,并且使安全审核员对结果感到满意。

-

频率 – 根据您安全审核员的审核要求。除审核要求之外,根据数据和预算进行的分类实施是最好的方式。

-

时机 - 不是一次执行全部操作。在实现密钥轮换和重新加密时,适当分配密钥的风险更小,这样可以从日志记录和监控的角度控制对系统的影响。花时间在密钥分配管理上,以确保您有更适当的细粒度来实施不同的计划。

-

审核日志 - 确保生成正确的审核日志,为审计员提供密钥轮换证明。

-

敏感数据清单 - 对于您不同各个系统,请根据数据风险因素来确定适当的轮换计划。

总结

如上所述,确保在单独的设备上创建、存储和轮换密钥是获得合规性的第一步。公司应将减少他们所存在的风险和安全审核员的要求作为目标,将他们的各种数据分类并确定适当的密钥轮换类型,根据本博客中提到的数据风险因素和分类制定适当的密钥轮换指南,以满足其合规性要求并降低潜在违规风险。

密钥生命周期性管理“Key rotation”和“Rekey”的重要性,如何更好进行“Key rotation”和“Rekey”。