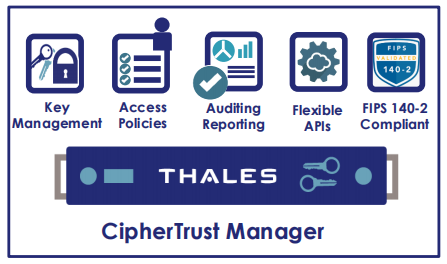

加密密钥集中管理图

加密过程的安全性取决于用于加密数据的加密密钥的安全性。如果用于加密或令牌化数据的密钥与加密或令牌化的数据一起被盗,则数据不安全,因为可以以纯文本的形式破译和读取数据。为了使加密和令牌化成功保护敏感数据,必须保护和管理加密密钥本身。有效的加密密钥管理策略应该采用集中的方法来保护不同环境中的各种类型的数据,并结合密钥和正在使用的加密资源的管理和维护。为了提供当今环境所要求的整合、保护和灵活性,集中的密钥生命周期管理策略应该包含以下方面:

1.密钥生成

因为密钥是用来加密和解密重要数据的,所以要确保密钥的强度与数据的灵敏度相匹配。密钥长度越大,加密能力越强(因此AES-256比更短的密钥长度/类型更受欢迎)。在其他情况下,RSA密钥对可能是更好的解决方案(因此企业可以使用公钥来允许第三方进行身份验证,并使用私钥来加密数据)。其他情况需要支持基于政府或法规遵循标准的关键类型。因此,组织应该确保所选择的密钥管理解决方案为其独特的需求提供必要的支持。

2.职责分离

确保同一个创建和管理密钥的人不能访问受保护的数据。职责分离的做法通过在组织中不同的个人之间划分关键任务的相关责任来减少欺诈的可能性,正如NIST的《密钥管理建议》所强调的那样。

3.密钥存储

在密钥存储方面,各种解决方案将提供不同级别的安全性。理想情况下,该解决方案可以提供在安全仓库中存储密钥的灵活性,并为密钥管理员和密钥使用者提供专门的权限。对于安全性合规性很重要的环境,使用硬件安全模块(HSM)的功能提供了一个安全区域来存储密钥管理系统的主密钥。这种方法是由政府公布的安全产品认证项目FIPS 140-2、FIPS 140-3和通用标准所要求的。最后,在某些情况下,可能需要将密钥安全地存储在安全隔区中或在内存中混淆。

4.密钥轮换

根据算法和组织的需要,每个密钥都应该指定一个加密周期,并能够根据需要更改该密钥。限制使用单个密钥加密的数据量非常重要,因为长时间使用同密钥会增加密钥被泄露的几率。密钥轮换只是提供更新密钥材料的能力,而不影响应用程序对密钥的使用。以前加密的数据仍然可以解密,但新加密的数据只适用于新的密钥版本。

5.密钥备份与恢复

如果密钥存储机制失败或被破坏,必须有一种方法来恢复密钥(有选择的或大量的),以解决任何潜在的数据访问问题。否则,加密的数据将永远丢失。

6.密钥撤销和终止

每个组织都需要撤销、销毁或脱机获取密钥的能力。如果数据遭到泄露,组织可以安全地删除与被泄露的系统或数据相关的密钥,并通过这样做,确保未授权的用户永远不会获得解密敏感资产所需的密钥。

7.合规审计跟踪

为了维护必要的风险和合规性,安全、自动化和统一的日志记录和报告是至关重要的。对密钥的每次访问(从管理或使用者的角度)都必须记录有关功能、用户(应用程序或实体)、访问的数据、使用的资源以及访问发生时间的详细信息。

8.高可用性和灾难恢复

密钥管理通常需要高级别的可用性来满足事务处理需求。无法访问密钥基本上会导致无法访问信息。集群可以生成单个设备的镜像,这将允许更快地处理加密请求,并确保始终可以访问数据。

9.适用性

灵活性和互通性是部署和操作密钥管理系统的密钥特性。企业密钥管理系统可以部署为数据中心中的硬件设备,也可以部署为运行在私有或公共云上的软件设备。该软件设备在部署选项方面提供了更大的灵活性。此外,无需支持密钥 API 标准即可提供密钥的可访问性。

10.易用性

随着各种系统的扩展,易用性成为一个越来越重要的因素。使用统一管理控制台对密钥、群体进行分组,并将角色和策略分配给这些组的能力是管理可能多达数百万个密钥和操作的唯一方法。

Thales 最近推出了CipherTrust Manager,为结构化和非结构化数据提供跨不同加密技术(服务器、存储和云环境)的集中密钥生命周期和策略管理。在数字转型的时代,集中式密钥管理至关重要。如有兴趣了解更多的密钥管理实践经验,请联系安策工程师进行交流,谢谢。

加密数据的加密密钥的安全性是密钥管理的重中之重,采用集中密钥管理,能够满足如今环境所需要的各种要求。