汽车制造行业安全应用非常重要,包括对汽车安全芯片的核心数据写入,汽车安全芯片的持续安全管理,以及汽车安全芯片的固件持续安全升级的实现,如此场景的安全应用,需要强大的硬件安全模块(HSMs)来支撑,具体的汽车核心控制芯片的安全实现流程推荐如下方案。

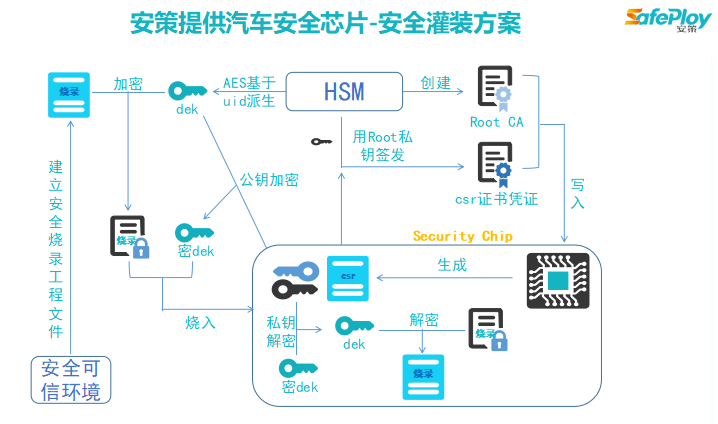

安策提供汽车安全芯片写入核心数据的流程图

(一)对汽车安全芯片中的核心数据安全写入流程

1. 通过MCU厂商或者第三方安全方案(客户可指定)的安全可信环境,建立安全烧录工程文件,工程文件内容包含OEM ID,生产授权数量,芯片编号,Firmware,产品名称等生产信息。

2. Security Chip生成非对称公私钥对,并把创建证书请求文件csr文件,包含该芯片的uid信息。

3. HSM内建基于PKI(公开密钥基础建设)标准创建Root CA,并用root 私钥对csr文件签发证书凭证。

4. 芯片初始化,把证书凭证和root ca凭证写入security chip中。

5. HSM生成AES对称密钥,并基于uid派生加密密钥dek,对烧录工程文件进行进行加密,并用security chip生成的csr中的公钥加密dek.

6. 启动芯片烧录流程,通过烧录器将工程文件和被加密后的DEK烧回芯片。

7. 芯片应用非对称密钥对私钥解密被加密的DEK,dek解密工程文件

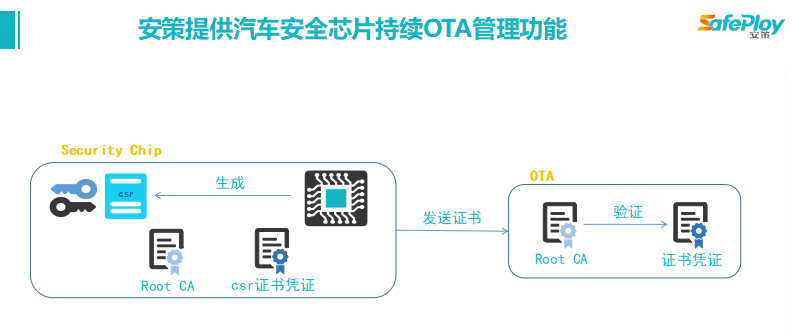

(二)对汽车安全芯片持续在线管理认证功能设计

1. 基于PKI技术,和签发的证书凭证发送给OTA

2. OTA应用ROOT CA对证书凭证进行验证

3.验证通过运行后续操作

汽车安全芯片持续OTA安全管理实践图

汽车安全芯片持续OTA安全管理实践图

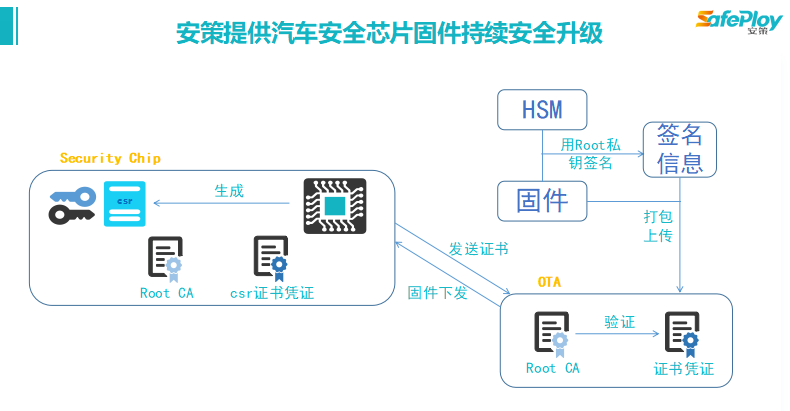

(三)对汽车安全芯片持续的固件升级功能设计

1. 应用加密机root 私钥对firmware进行签名,并把签名信息与固件打包

2. 把签名信息与固件打包,上传到OTA系统

3. 经过上述认证验证后,OTA下发给芯片。

4. 芯片调用root ca对签名信息进行验证,验证通过,允许升级

汽车安全芯片固件持续安全升级实践图

汽车安全芯片固件持续安全升级实践图

关于安策

SafePloy安策从事信息安全业务超过20年,是泰雷兹Thales,吉大正元等公司在中国区的战略合作伙伴,为云、应用、数据、身份等提供安全保护的能力和技术支持能力,为在中国地区经营的企业提供本地化的可信、可控、又合规的数据安全策略。

许多汽车行业的Tier1厂商,可能会遇到核心数据如何安全写入汽车安全芯片的问题,本文安策技术工程师将推荐汽车安全芯片写入数据的场景实践用例供大家参考。